云计算环境下密文搜索算法的研究

2

2013

... 为了解决这类问题,可搜索加密(SE, searchable encryption)技术应运而生.本文对可搜索加密的基本概念进行研究[1],关注近年来可搜索加密的研究进展,针对现有方法进行分类并对可搜索加密的未来发展进行展望. ...

... 2000年,Song等[1]首次提出了可搜索加密的概念.作为一种新型的密码原语,可搜索加密技术使用户具有在密文域上进行关键词搜索的能力.数据以密文方式存储在云服务器上时,利用云服务器的强大计算能力进行关键词的检索,而不会向服务器泄露任何用户的隐私.这不仅仅使用户的隐私得到了有效保护,而且检索效率也在服务器的帮助下得到了大幅度提升. ...

云计算环境下密文搜索算法的研究

2

2013

... 为了解决这类问题,可搜索加密(SE, searchable encryption)技术应运而生.本文对可搜索加密的基本概念进行研究[1],关注近年来可搜索加密的研究进展,针对现有方法进行分类并对可搜索加密的未来发展进行展望. ...

... 2000年,Song等[1]首次提出了可搜索加密的概念.作为一种新型的密码原语,可搜索加密技术使用户具有在密文域上进行关键词搜索的能力.数据以密文方式存储在云服务器上时,利用云服务器的强大计算能力进行关键词的检索,而不会向服务器泄露任何用户的隐私.这不仅仅使用户的隐私得到了有效保护,而且检索效率也在服务器的帮助下得到了大幅度提升. ...

Practical techniques for searches on encrypted data

4

2000

... 对于可搜索加密技术的来源,要追溯到不可信赖的服务器存储问题[2],即假设用户Alice希望将文件上传至云服务器,但是面临着数据泄露的风险,为了保护用户的个人隐私,可以选择将文件加密后上传.采用传统的加密算法,当 Alice需要查询云服务器上的某个文件时,需要将所有文件全部下载,解密后检索,因为只有用户Alice自己拥有解密的能力,而在密文上是无法进行检索的.此类问题就需要新型的加密方案:加密后的文件可以执行检索功能,并在这个过程中不会泄露有关数据的任何明文信息. ...

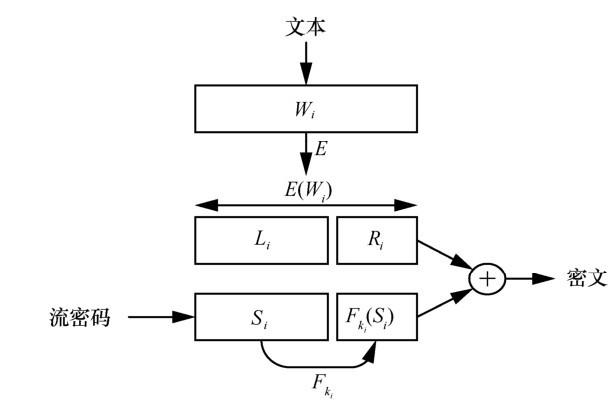

... 2000年,Song等[2]第一次提出了在密文上进行搜索的方案SWP,具体方法如图2所示. ...

... 在可搜索加密提出时,单关键词检索也随之提出.2000年,Song等[2]提出了SWP方案,但是他们并没有进行安全性的定义,2006 年, Curtmola 等[4]则给出了安全性的定义,并给出了 2 个SSE方案(SSE-1和SSE-2).2010年, Wang 等[5]提出了一个排序对称可搜索加密的定义,并给出了一个基于现有密码原语对称密钥保序加密技术的有效设计.2012年,Premasathian[6]提出了使用乘法和同时同余的快速搜索加密方案.在这些方案中,任何用户都可以确定加密文档中是否存在特定关键字.该消息可以通过任何技术加密.在某些方案中可以确定关键字的出现次数. ...

... 2000年Song等[2]首次提出可搜索加密时只是要求检索时不会泄露明文信息,但是文章给出的定义不能抵抗攻击者的简单攻击.2003 年, Goh 等[24]正式定义了一个安全索引并为针对自适应选择关键字攻击(IND-CKA,semantic se-curity against adaptive chose keyword attack)的称为语义安全性的索引制定了安全模型.但是由于方案中使用了布隆过滤器,使查询结果并不准确.2004年,Chang等[25]描述了可搜索加密技术的基于模拟的安全性定义,考虑了攻击者可以多次试探服务器的情况,限制了服务器无法获得除查询结果之外的任何信息.2006年,Curtmola等[4]提出了“适应性安全性”(adaptive security)和“非适应性安全性”(non-adaptive security)2 个新的安全模型,之后的大部分关于安全性的研究大多基于此展开,并提出了目前唯一一个符合adaptive security模型的对称可搜索加密方案.2012年,Chai等[26]采用可验证的SSE(VSSE)方案,以提供除数据隐私之外的可验证的可搜索性,给出了满足安全性的可搜索加密方案.2015年,柳祚鹏[27]首次提出了同义词搜索问题,采用同义词集合,给出了一个可以进行同义词检索的方案,满足non-adaptive安全.2017年,陆海宁[28]提出了一种可以对搜索模式进行隐藏的方案,将关键词进行分组,组内关键词具有相同的搜索陷门,使服务器和敌手无法区分. ...

可搜索加密技术研究综述

3

2015

... 定义 1 (对称可搜索加密)[3]定义在字典Δ={W1,W2,…,Wd}上的对称可搜索加密算法可描述为五元组. ...

... 非对称可搜索加密(即基于公钥的可搜索加密)技术的来源可以追溯到不可信赖的服务器路由问题[3],即 Bob 希望向 Alice 发送邮件,需经由邮件服务器,为了保证邮件的隐私性,需要在邮件服务器不知道邮件内容的前提下,可以正确地按照邮件的内容将邮件发送给Alice. ...

... 定义2 (PEKS)[3]非对称密码体制下可搜索加密算法可描述为 ...

可搜索加密技术研究综述

3

2015

... 定义 1 (对称可搜索加密)[3]定义在字典Δ={W1,W2,…,Wd}上的对称可搜索加密算法可描述为五元组. ...

... 非对称可搜索加密(即基于公钥的可搜索加密)技术的来源可以追溯到不可信赖的服务器路由问题[3],即 Bob 希望向 Alice 发送邮件,需经由邮件服务器,为了保证邮件的隐私性,需要在邮件服务器不知道邮件内容的前提下,可以正确地按照邮件的内容将邮件发送给Alice. ...

... 定义2 (PEKS)[3]非对称密码体制下可搜索加密算法可描述为 ...

Searchable symmetric encryption:improved definitions and efficient constructions

2

2006

... 在可搜索加密提出时,单关键词检索也随之提出.2000年,Song等[2]提出了SWP方案,但是他们并没有进行安全性的定义,2006 年, Curtmola 等[4]则给出了安全性的定义,并给出了 2 个SSE方案(SSE-1和SSE-2).2010年, Wang 等[5]提出了一个排序对称可搜索加密的定义,并给出了一个基于现有密码原语对称密钥保序加密技术的有效设计.2012年,Premasathian[6]提出了使用乘法和同时同余的快速搜索加密方案.在这些方案中,任何用户都可以确定加密文档中是否存在特定关键字.该消息可以通过任何技术加密.在某些方案中可以确定关键字的出现次数. ...

... 2000年Song等[2]首次提出可搜索加密时只是要求检索时不会泄露明文信息,但是文章给出的定义不能抵抗攻击者的简单攻击.2003 年, Goh 等[24]正式定义了一个安全索引并为针对自适应选择关键字攻击(IND-CKA,semantic se-curity against adaptive chose keyword attack)的称为语义安全性的索引制定了安全模型.但是由于方案中使用了布隆过滤器,使查询结果并不准确.2004年,Chang等[25]描述了可搜索加密技术的基于模拟的安全性定义,考虑了攻击者可以多次试探服务器的情况,限制了服务器无法获得除查询结果之外的任何信息.2006年,Curtmola等[4]提出了“适应性安全性”(adaptive security)和“非适应性安全性”(non-adaptive security)2 个新的安全模型,之后的大部分关于安全性的研究大多基于此展开,并提出了目前唯一一个符合adaptive security模型的对称可搜索加密方案.2012年,Chai等[26]采用可验证的SSE(VSSE)方案,以提供除数据隐私之外的可验证的可搜索性,给出了满足安全性的可搜索加密方案.2015年,柳祚鹏[27]首次提出了同义词搜索问题,采用同义词集合,给出了一个可以进行同义词检索的方案,满足non-adaptive安全.2017年,陆海宁[28]提出了一种可以对搜索模式进行隐藏的方案,将关键词进行分组,组内关键词具有相同的搜索陷门,使服务器和敌手无法区分. ...

Secure ranked keyword search over encrypted cloud data

1

2010

... 在可搜索加密提出时,单关键词检索也随之提出.2000年,Song等[2]提出了SWP方案,但是他们并没有进行安全性的定义,2006 年, Curtmola 等[4]则给出了安全性的定义,并给出了 2 个SSE方案(SSE-1和SSE-2).2010年, Wang 等[5]提出了一个排序对称可搜索加密的定义,并给出了一个基于现有密码原语对称密钥保序加密技术的有效设计.2012年,Premasathian[6]提出了使用乘法和同时同余的快速搜索加密方案.在这些方案中,任何用户都可以确定加密文档中是否存在特定关键字.该消息可以通过任何技术加密.在某些方案中可以确定关键字的出现次数. ...

Searchable encryption schemes:with multiplication and simultaneous congruences

1

2013

... 在可搜索加密提出时,单关键词检索也随之提出.2000年,Song等[2]提出了SWP方案,但是他们并没有进行安全性的定义,2006 年, Curtmola 等[4]则给出了安全性的定义,并给出了 2 个SSE方案(SSE-1和SSE-2).2010年, Wang 等[5]提出了一个排序对称可搜索加密的定义,并给出了一个基于现有密码原语对称密钥保序加密技术的有效设计.2012年,Premasathian[6]提出了使用乘法和同时同余的快速搜索加密方案.在这些方案中,任何用户都可以确定加密文档中是否存在特定关键字.该消息可以通过任何技术加密.在某些方案中可以确定关键字的出现次数. ...

Searchable encryption schemes:with multiplication and simultaneous congruences

1

2013

... 单关键词检索虽然可以快速检索,但是准确度不高,不能精确定位文件,多关键词检索随之提出.2013年,Premasathian[7]首次提出了多关键词检索方案,该方案利用连接与门将关键词进行连接,并且该方案对用户数据和搜索令牌进行隐藏,保证了安全性.2014年,Fu等[8]提出了一种智能语义搜索方案,该方案不仅返回基于关键字的精确匹配的结果,而且还返回基于关键字的语义匹配的结果.同时,该方案支持搜索结果的可验证性.2014年,Fu等[9]又提出了一种有效的解决加密云数据支持同义词查询的多关键词排序搜索问题.2016年,Xia等[10]提出了一个可以动态进行文件的增删改查的多关键词检索方案.2017年,杨旸等[11]首次在可搜索加密技术中引入加权平均分的概念,对文件中不同区域的关键词设置不同的权重表示重要程度,针对 MRSE (multi-keyword ranked search over encrypted cloud data)方案的不足,提出了更加高效的多关键词排序检索方案. ...

Smart cloud search services:verifiable keyword-based semantic search over encrypted cloud data

1

2014

... 单关键词检索虽然可以快速检索,但是准确度不高,不能精确定位文件,多关键词检索随之提出.2013年,Premasathian[7]首次提出了多关键词检索方案,该方案利用连接与门将关键词进行连接,并且该方案对用户数据和搜索令牌进行隐藏,保证了安全性.2014年,Fu等[8]提出了一种智能语义搜索方案,该方案不仅返回基于关键字的精确匹配的结果,而且还返回基于关键字的语义匹配的结果.同时,该方案支持搜索结果的可验证性.2014年,Fu等[9]又提出了一种有效的解决加密云数据支持同义词查询的多关键词排序搜索问题.2016年,Xia等[10]提出了一个可以动态进行文件的增删改查的多关键词检索方案.2017年,杨旸等[11]首次在可搜索加密技术中引入加权平均分的概念,对文件中不同区域的关键词设置不同的权重表示重要程度,针对 MRSE (multi-keyword ranked search over encrypted cloud data)方案的不足,提出了更加高效的多关键词排序检索方案. ...

Achieving effective cloud search services:multi-keyword ranked search over encrypted cloud data supporting synonym query

1

2014

... 单关键词检索虽然可以快速检索,但是准确度不高,不能精确定位文件,多关键词检索随之提出.2013年,Premasathian[7]首次提出了多关键词检索方案,该方案利用连接与门将关键词进行连接,并且该方案对用户数据和搜索令牌进行隐藏,保证了安全性.2014年,Fu等[8]提出了一种智能语义搜索方案,该方案不仅返回基于关键字的精确匹配的结果,而且还返回基于关键字的语义匹配的结果.同时,该方案支持搜索结果的可验证性.2014年,Fu等[9]又提出了一种有效的解决加密云数据支持同义词查询的多关键词排序搜索问题.2016年,Xia等[10]提出了一个可以动态进行文件的增删改查的多关键词检索方案.2017年,杨旸等[11]首次在可搜索加密技术中引入加权平均分的概念,对文件中不同区域的关键词设置不同的权重表示重要程度,针对 MRSE (multi-keyword ranked search over encrypted cloud data)方案的不足,提出了更加高效的多关键词排序检索方案. ...

A secure and dynamic multi-keyword ranked search scheme over encrypted cloud data

1

2016

... 单关键词检索虽然可以快速检索,但是准确度不高,不能精确定位文件,多关键词检索随之提出.2013年,Premasathian[7]首次提出了多关键词检索方案,该方案利用连接与门将关键词进行连接,并且该方案对用户数据和搜索令牌进行隐藏,保证了安全性.2014年,Fu等[8]提出了一种智能语义搜索方案,该方案不仅返回基于关键字的精确匹配的结果,而且还返回基于关键字的语义匹配的结果.同时,该方案支持搜索结果的可验证性.2014年,Fu等[9]又提出了一种有效的解决加密云数据支持同义词查询的多关键词排序搜索问题.2016年,Xia等[10]提出了一个可以动态进行文件的增删改查的多关键词检索方案.2017年,杨旸等[11]首次在可搜索加密技术中引入加权平均分的概念,对文件中不同区域的关键词设置不同的权重表示重要程度,针对 MRSE (multi-keyword ranked search over encrypted cloud data)方案的不足,提出了更加高效的多关键词排序检索方案. ...

排序可验证的语义模糊可搜索加密方案

1

2017

... 单关键词检索虽然可以快速检索,但是准确度不高,不能精确定位文件,多关键词检索随之提出.2013年,Premasathian[7]首次提出了多关键词检索方案,该方案利用连接与门将关键词进行连接,并且该方案对用户数据和搜索令牌进行隐藏,保证了安全性.2014年,Fu等[8]提出了一种智能语义搜索方案,该方案不仅返回基于关键字的精确匹配的结果,而且还返回基于关键字的语义匹配的结果.同时,该方案支持搜索结果的可验证性.2014年,Fu等[9]又提出了一种有效的解决加密云数据支持同义词查询的多关键词排序搜索问题.2016年,Xia等[10]提出了一个可以动态进行文件的增删改查的多关键词检索方案.2017年,杨旸等[11]首次在可搜索加密技术中引入加权平均分的概念,对文件中不同区域的关键词设置不同的权重表示重要程度,针对 MRSE (multi-keyword ranked search over encrypted cloud data)方案的不足,提出了更加高效的多关键词排序检索方案. ...

排序可验证的语义模糊可搜索加密方案

1

2017

... 单关键词检索虽然可以快速检索,但是准确度不高,不能精确定位文件,多关键词检索随之提出.2013年,Premasathian[7]首次提出了多关键词检索方案,该方案利用连接与门将关键词进行连接,并且该方案对用户数据和搜索令牌进行隐藏,保证了安全性.2014年,Fu等[8]提出了一种智能语义搜索方案,该方案不仅返回基于关键字的精确匹配的结果,而且还返回基于关键字的语义匹配的结果.同时,该方案支持搜索结果的可验证性.2014年,Fu等[9]又提出了一种有效的解决加密云数据支持同义词查询的多关键词排序搜索问题.2016年,Xia等[10]提出了一个可以动态进行文件的增删改查的多关键词检索方案.2017年,杨旸等[11]首次在可搜索加密技术中引入加权平均分的概念,对文件中不同区域的关键词设置不同的权重表示重要程度,针对 MRSE (multi-keyword ranked search over encrypted cloud data)方案的不足,提出了更加高效的多关键词排序检索方案. ...

Highly-scalable searchable symmetric encryption with support for boolean queries

1

2013

... 起初对于可搜索加密技术的研究,并未考虑关键词之间布尔组合的情况,这也成为之后阻碍可搜索加密技术发展的一大难题.2013年,Cash等[12]介绍了第一个可搜索的对称加密(SSE)协议的设计和分析,该协议支持外包对称加密数据的联合搜索和一般布尔查询,并可扩展到超大型数据库和任意结构化数据,包括自由文本搜索.2016年,Li等[13,14,15,16,17,18]实现了“AND、OR、NOT”等布尔运算的关键字可搜索加密方案. ...

Enabling fine-grained multi-keyword search supporting classified sub-dictionaries over encrypted cloud data

1

2016

... 起初对于可搜索加密技术的研究,并未考虑关键词之间布尔组合的情况,这也成为之后阻碍可搜索加密技术发展的一大难题.2013年,Cash等[12]介绍了第一个可搜索的对称加密(SSE)协议的设计和分析,该协议支持外包对称加密数据的联合搜索和一般布尔查询,并可扩展到超大型数据库和任意结构化数据,包括自由文本搜索.2016年,Li等[13,14,15,16,17,18]实现了“AND、OR、NOT”等布尔运算的关键字可搜索加密方案. ...

支持关键词任意连接搜索的属性加密方案

1

2016

... 起初对于可搜索加密技术的研究,并未考虑关键词之间布尔组合的情况,这也成为之后阻碍可搜索加密技术发展的一大难题.2013年,Cash等[12]介绍了第一个可搜索的对称加密(SSE)协议的设计和分析,该协议支持外包对称加密数据的联合搜索和一般布尔查询,并可扩展到超大型数据库和任意结构化数据,包括自由文本搜索.2016年,Li等[13,14,15,16,17,18]实现了“AND、OR、NOT”等布尔运算的关键字可搜索加密方案. ...

支持关键词任意连接搜索的属性加密方案

1

2016

... 起初对于可搜索加密技术的研究,并未考虑关键词之间布尔组合的情况,这也成为之后阻碍可搜索加密技术发展的一大难题.2013年,Cash等[12]介绍了第一个可搜索的对称加密(SSE)协议的设计和分析,该协议支持外包对称加密数据的联合搜索和一般布尔查询,并可扩展到超大型数据库和任意结构化数据,包括自由文本搜索.2016年,Li等[13,14,15,16,17,18]实现了“AND、OR、NOT”等布尔运算的关键字可搜索加密方案. ...

Dual-server public-key encryption with keyword search for secure cloud storage

1

2017

... 起初对于可搜索加密技术的研究,并未考虑关键词之间布尔组合的情况,这也成为之后阻碍可搜索加密技术发展的一大难题.2013年,Cash等[12]介绍了第一个可搜索的对称加密(SSE)协议的设计和分析,该协议支持外包对称加密数据的联合搜索和一般布尔查询,并可扩展到超大型数据库和任意结构化数据,包括自由文本搜索.2016年,Li等[13,14,15,16,17,18]实现了“AND、OR、NOT”等布尔运算的关键字可搜索加密方案. ...

Server-aided public key encryption with keyword search

1

2016

... 起初对于可搜索加密技术的研究,并未考虑关键词之间布尔组合的情况,这也成为之后阻碍可搜索加密技术发展的一大难题.2013年,Cash等[12]介绍了第一个可搜索的对称加密(SSE)协议的设计和分析,该协议支持外包对称加密数据的联合搜索和一般布尔查询,并可扩展到超大型数据库和任意结构化数据,包括自由文本搜索.2016年,Li等[13,14,15,16,17,18]实现了“AND、OR、NOT”等布尔运算的关键字可搜索加密方案. ...

Enabling personalized search over encrypted outsourced data with efficiency improvement

1

2016

... 起初对于可搜索加密技术的研究,并未考虑关键词之间布尔组合的情况,这也成为之后阻碍可搜索加密技术发展的一大难题.2013年,Cash等[12]介绍了第一个可搜索的对称加密(SSE)协议的设计和分析,该协议支持外包对称加密数据的联合搜索和一般布尔查询,并可扩展到超大型数据库和任意结构化数据,包括自由文本搜索.2016年,Li等[13,14,15,16,17,18]实现了“AND、OR、NOT”等布尔运算的关键字可搜索加密方案. ...

Towards efficient content-aware search over encrypted outsourced data in cloud

1

2016

... 起初对于可搜索加密技术的研究,并未考虑关键词之间布尔组合的情况,这也成为之后阻碍可搜索加密技术发展的一大难题.2013年,Cash等[12]介绍了第一个可搜索的对称加密(SSE)协议的设计和分析,该协议支持外包对称加密数据的联合搜索和一般布尔查询,并可扩展到超大型数据库和任意结构化数据,包括自由文本搜索.2016年,Li等[13,14,15,16,17,18]实现了“AND、OR、NOT”等布尔运算的关键字可搜索加密方案. ...

Error-tolerant searchable encryption

1

2009

... 以上对于关键词检索的研究全部是基于精确查询的条件,但当用户输入的关键词与文件的关键词存在误差时,便不能准确查找,降低了搜索准确度.模糊关键词检索则有效地解决了这个问题.2009 年,Bringer 等[19]描述了一个用于容错可搜索加密的新原语及其安全模型.这种通用的方案只允许使用某个关键字的近似值对加密数据进行搜索.它能够有效地查询安全数据库,以便通过对其进行精确估计来获取确切的数据.2010年,Li等[20]利用编辑距离来量化关键字相似度并开发构建模糊关键字集的高级技术,这大大减少了存储和表示的开销.2011年,Chuah等[21]提出了一种基于隐私感知的基于树的方法来支持模糊多关键字特征.2017年,杨旸等[22]提出了基于双因子排序算法的关键词模糊搜索方案,以汉明距离和相似度分数为依据.2017 年,王恺璇等[23]采用敏感散列函数对关键词建立索引,并采用布隆过滤器,实现了多关键词的模糊检索. ...

Fuzzy keyword search over encrypted data in cloud computing

1

2010

... 以上对于关键词检索的研究全部是基于精确查询的条件,但当用户输入的关键词与文件的关键词存在误差时,便不能准确查找,降低了搜索准确度.模糊关键词检索则有效地解决了这个问题.2009 年,Bringer 等[19]描述了一个用于容错可搜索加密的新原语及其安全模型.这种通用的方案只允许使用某个关键字的近似值对加密数据进行搜索.它能够有效地查询安全数据库,以便通过对其进行精确估计来获取确切的数据.2010年,Li等[20]利用编辑距离来量化关键字相似度并开发构建模糊关键字集的高级技术,这大大减少了存储和表示的开销.2011年,Chuah等[21]提出了一种基于隐私感知的基于树的方法来支持模糊多关键字特征.2017年,杨旸等[22]提出了基于双因子排序算法的关键词模糊搜索方案,以汉明距离和相似度分数为依据.2017 年,王恺璇等[23]采用敏感散列函数对关键词建立索引,并采用布隆过滤器,实现了多关键词的模糊检索. ...

Privacy-aware bedtree based solution for fuzzy multi-keyword search over encrypted data

1

2011

... 以上对于关键词检索的研究全部是基于精确查询的条件,但当用户输入的关键词与文件的关键词存在误差时,便不能准确查找,降低了搜索准确度.模糊关键词检索则有效地解决了这个问题.2009 年,Bringer 等[19]描述了一个用于容错可搜索加密的新原语及其安全模型.这种通用的方案只允许使用某个关键字的近似值对加密数据进行搜索.它能够有效地查询安全数据库,以便通过对其进行精确估计来获取确切的数据.2010年,Li等[20]利用编辑距离来量化关键字相似度并开发构建模糊关键字集的高级技术,这大大减少了存储和表示的开销.2011年,Chuah等[21]提出了一种基于隐私感知的基于树的方法来支持模糊多关键字特征.2017年,杨旸等[22]提出了基于双因子排序算法的关键词模糊搜索方案,以汉明距离和相似度分数为依据.2017 年,王恺璇等[23]采用敏感散列函数对关键词建立索引,并采用布隆过滤器,实现了多关键词的模糊检索. ...

加密云数据下基于Simhash的模糊排序搜索方案

1

2017

... 以上对于关键词检索的研究全部是基于精确查询的条件,但当用户输入的关键词与文件的关键词存在误差时,便不能准确查找,降低了搜索准确度.模糊关键词检索则有效地解决了这个问题.2009 年,Bringer 等[19]描述了一个用于容错可搜索加密的新原语及其安全模型.这种通用的方案只允许使用某个关键字的近似值对加密数据进行搜索.它能够有效地查询安全数据库,以便通过对其进行精确估计来获取确切的数据.2010年,Li等[20]利用编辑距离来量化关键字相似度并开发构建模糊关键字集的高级技术,这大大减少了存储和表示的开销.2011年,Chuah等[21]提出了一种基于隐私感知的基于树的方法来支持模糊多关键字特征.2017年,杨旸等[22]提出了基于双因子排序算法的关键词模糊搜索方案,以汉明距离和相似度分数为依据.2017 年,王恺璇等[23]采用敏感散列函数对关键词建立索引,并采用布隆过滤器,实现了多关键词的模糊检索. ...

加密云数据下基于Simhash的模糊排序搜索方案

1

2017

... 以上对于关键词检索的研究全部是基于精确查询的条件,但当用户输入的关键词与文件的关键词存在误差时,便不能准确查找,降低了搜索准确度.模糊关键词检索则有效地解决了这个问题.2009 年,Bringer 等[19]描述了一个用于容错可搜索加密的新原语及其安全模型.这种通用的方案只允许使用某个关键字的近似值对加密数据进行搜索.它能够有效地查询安全数据库,以便通过对其进行精确估计来获取确切的数据.2010年,Li等[20]利用编辑距离来量化关键字相似度并开发构建模糊关键字集的高级技术,这大大减少了存储和表示的开销.2011年,Chuah等[21]提出了一种基于隐私感知的基于树的方法来支持模糊多关键字特征.2017年,杨旸等[22]提出了基于双因子排序算法的关键词模糊搜索方案,以汉明距离和相似度分数为依据.2017 年,王恺璇等[23]采用敏感散列函数对关键词建立索引,并采用布隆过滤器,实现了多关键词的模糊检索. ...

面向多关键字的模糊密文搜索方法

1

2017

... 以上对于关键词检索的研究全部是基于精确查询的条件,但当用户输入的关键词与文件的关键词存在误差时,便不能准确查找,降低了搜索准确度.模糊关键词检索则有效地解决了这个问题.2009 年,Bringer 等[19]描述了一个用于容错可搜索加密的新原语及其安全模型.这种通用的方案只允许使用某个关键字的近似值对加密数据进行搜索.它能够有效地查询安全数据库,以便通过对其进行精确估计来获取确切的数据.2010年,Li等[20]利用编辑距离来量化关键字相似度并开发构建模糊关键字集的高级技术,这大大减少了存储和表示的开销.2011年,Chuah等[21]提出了一种基于隐私感知的基于树的方法来支持模糊多关键字特征.2017年,杨旸等[22]提出了基于双因子排序算法的关键词模糊搜索方案,以汉明距离和相似度分数为依据.2017 年,王恺璇等[23]采用敏感散列函数对关键词建立索引,并采用布隆过滤器,实现了多关键词的模糊检索. ...

面向多关键字的模糊密文搜索方法

1

2017

... 以上对于关键词检索的研究全部是基于精确查询的条件,但当用户输入的关键词与文件的关键词存在误差时,便不能准确查找,降低了搜索准确度.模糊关键词检索则有效地解决了这个问题.2009 年,Bringer 等[19]描述了一个用于容错可搜索加密的新原语及其安全模型.这种通用的方案只允许使用某个关键字的近似值对加密数据进行搜索.它能够有效地查询安全数据库,以便通过对其进行精确估计来获取确切的数据.2010年,Li等[20]利用编辑距离来量化关键字相似度并开发构建模糊关键字集的高级技术,这大大减少了存储和表示的开销.2011年,Chuah等[21]提出了一种基于隐私感知的基于树的方法来支持模糊多关键字特征.2017年,杨旸等[22]提出了基于双因子排序算法的关键词模糊搜索方案,以汉明距离和相似度分数为依据.2017 年,王恺璇等[23]采用敏感散列函数对关键词建立索引,并采用布隆过滤器,实现了多关键词的模糊检索. ...

Secure Indexes

1

2003

... 2000年Song等[2]首次提出可搜索加密时只是要求检索时不会泄露明文信息,但是文章给出的定义不能抵抗攻击者的简单攻击.2003 年, Goh 等[24]正式定义了一个安全索引并为针对自适应选择关键字攻击(IND-CKA,semantic se-curity against adaptive chose keyword attack)的称为语义安全性的索引制定了安全模型.但是由于方案中使用了布隆过滤器,使查询结果并不准确.2004年,Chang等[25]描述了可搜索加密技术的基于模拟的安全性定义,考虑了攻击者可以多次试探服务器的情况,限制了服务器无法获得除查询结果之外的任何信息.2006年,Curtmola等[4]提出了“适应性安全性”(adaptive security)和“非适应性安全性”(non-adaptive security)2 个新的安全模型,之后的大部分关于安全性的研究大多基于此展开,并提出了目前唯一一个符合adaptive security模型的对称可搜索加密方案.2012年,Chai等[26]采用可验证的SSE(VSSE)方案,以提供除数据隐私之外的可验证的可搜索性,给出了满足安全性的可搜索加密方案.2015年,柳祚鹏[27]首次提出了同义词搜索问题,采用同义词集合,给出了一个可以进行同义词检索的方案,满足non-adaptive安全.2017年,陆海宁[28]提出了一种可以对搜索模式进行隐藏的方案,将关键词进行分组,组内关键词具有相同的搜索陷门,使服务器和敌手无法区分. ...

Privacy preserving keyword searches on remote encrypted data

1

2005

... 2000年Song等[2]首次提出可搜索加密时只是要求检索时不会泄露明文信息,但是文章给出的定义不能抵抗攻击者的简单攻击.2003 年, Goh 等[24]正式定义了一个安全索引并为针对自适应选择关键字攻击(IND-CKA,semantic se-curity against adaptive chose keyword attack)的称为语义安全性的索引制定了安全模型.但是由于方案中使用了布隆过滤器,使查询结果并不准确.2004年,Chang等[25]描述了可搜索加密技术的基于模拟的安全性定义,考虑了攻击者可以多次试探服务器的情况,限制了服务器无法获得除查询结果之外的任何信息.2006年,Curtmola等[4]提出了“适应性安全性”(adaptive security)和“非适应性安全性”(non-adaptive security)2 个新的安全模型,之后的大部分关于安全性的研究大多基于此展开,并提出了目前唯一一个符合adaptive security模型的对称可搜索加密方案.2012年,Chai等[26]采用可验证的SSE(VSSE)方案,以提供除数据隐私之外的可验证的可搜索性,给出了满足安全性的可搜索加密方案.2015年,柳祚鹏[27]首次提出了同义词搜索问题,采用同义词集合,给出了一个可以进行同义词检索的方案,满足non-adaptive安全.2017年,陆海宁[28]提出了一种可以对搜索模式进行隐藏的方案,将关键词进行分组,组内关键词具有相同的搜索陷门,使服务器和敌手无法区分. ...

Verifiable symmetric searchable encryption for semi-honest-but-curious cloud servers

1

2012

... 2000年Song等[2]首次提出可搜索加密时只是要求检索时不会泄露明文信息,但是文章给出的定义不能抵抗攻击者的简单攻击.2003 年, Goh 等[24]正式定义了一个安全索引并为针对自适应选择关键字攻击(IND-CKA,semantic se-curity against adaptive chose keyword attack)的称为语义安全性的索引制定了安全模型.但是由于方案中使用了布隆过滤器,使查询结果并不准确.2004年,Chang等[25]描述了可搜索加密技术的基于模拟的安全性定义,考虑了攻击者可以多次试探服务器的情况,限制了服务器无法获得除查询结果之外的任何信息.2006年,Curtmola等[4]提出了“适应性安全性”(adaptive security)和“非适应性安全性”(non-adaptive security)2 个新的安全模型,之后的大部分关于安全性的研究大多基于此展开,并提出了目前唯一一个符合adaptive security模型的对称可搜索加密方案.2012年,Chai等[26]采用可验证的SSE(VSSE)方案,以提供除数据隐私之外的可验证的可搜索性,给出了满足安全性的可搜索加密方案.2015年,柳祚鹏[27]首次提出了同义词搜索问题,采用同义词集合,给出了一个可以进行同义词检索的方案,满足non-adaptive安全.2017年,陆海宁[28]提出了一种可以对搜索模式进行隐藏的方案,将关键词进行分组,组内关键词具有相同的搜索陷门,使服务器和敌手无法区分. ...

支持同义词搜索和抗信息泄漏的对称可搜索加密技术研究

1

2015

... 2000年Song等[2]首次提出可搜索加密时只是要求检索时不会泄露明文信息,但是文章给出的定义不能抵抗攻击者的简单攻击.2003 年, Goh 等[24]正式定义了一个安全索引并为针对自适应选择关键字攻击(IND-CKA,semantic se-curity against adaptive chose keyword attack)的称为语义安全性的索引制定了安全模型.但是由于方案中使用了布隆过滤器,使查询结果并不准确.2004年,Chang等[25]描述了可搜索加密技术的基于模拟的安全性定义,考虑了攻击者可以多次试探服务器的情况,限制了服务器无法获得除查询结果之外的任何信息.2006年,Curtmola等[4]提出了“适应性安全性”(adaptive security)和“非适应性安全性”(non-adaptive security)2 个新的安全模型,之后的大部分关于安全性的研究大多基于此展开,并提出了目前唯一一个符合adaptive security模型的对称可搜索加密方案.2012年,Chai等[26]采用可验证的SSE(VSSE)方案,以提供除数据隐私之外的可验证的可搜索性,给出了满足安全性的可搜索加密方案.2015年,柳祚鹏[27]首次提出了同义词搜索问题,采用同义词集合,给出了一个可以进行同义词检索的方案,满足non-adaptive安全.2017年,陆海宁[28]提出了一种可以对搜索模式进行隐藏的方案,将关键词进行分组,组内关键词具有相同的搜索陷门,使服务器和敌手无法区分. ...

支持同义词搜索和抗信息泄漏的对称可搜索加密技术研究

1

2015

... 2000年Song等[2]首次提出可搜索加密时只是要求检索时不会泄露明文信息,但是文章给出的定义不能抵抗攻击者的简单攻击.2003 年, Goh 等[24]正式定义了一个安全索引并为针对自适应选择关键字攻击(IND-CKA,semantic se-curity against adaptive chose keyword attack)的称为语义安全性的索引制定了安全模型.但是由于方案中使用了布隆过滤器,使查询结果并不准确.2004年,Chang等[25]描述了可搜索加密技术的基于模拟的安全性定义,考虑了攻击者可以多次试探服务器的情况,限制了服务器无法获得除查询结果之外的任何信息.2006年,Curtmola等[4]提出了“适应性安全性”(adaptive security)和“非适应性安全性”(non-adaptive security)2 个新的安全模型,之后的大部分关于安全性的研究大多基于此展开,并提出了目前唯一一个符合adaptive security模型的对称可搜索加密方案.2012年,Chai等[26]采用可验证的SSE(VSSE)方案,以提供除数据隐私之外的可验证的可搜索性,给出了满足安全性的可搜索加密方案.2015年,柳祚鹏[27]首次提出了同义词搜索问题,采用同义词集合,给出了一个可以进行同义词检索的方案,满足non-adaptive安全.2017年,陆海宁[28]提出了一种可以对搜索模式进行隐藏的方案,将关键词进行分组,组内关键词具有相同的搜索陷门,使服务器和敌手无法区分. ...

可隐藏搜索模式的对称可搜索加密方案

1

2017

... 2000年Song等[2]首次提出可搜索加密时只是要求检索时不会泄露明文信息,但是文章给出的定义不能抵抗攻击者的简单攻击.2003 年, Goh 等[24]正式定义了一个安全索引并为针对自适应选择关键字攻击(IND-CKA,semantic se-curity against adaptive chose keyword attack)的称为语义安全性的索引制定了安全模型.但是由于方案中使用了布隆过滤器,使查询结果并不准确.2004年,Chang等[25]描述了可搜索加密技术的基于模拟的安全性定义,考虑了攻击者可以多次试探服务器的情况,限制了服务器无法获得除查询结果之外的任何信息.2006年,Curtmola等[4]提出了“适应性安全性”(adaptive security)和“非适应性安全性”(non-adaptive security)2 个新的安全模型,之后的大部分关于安全性的研究大多基于此展开,并提出了目前唯一一个符合adaptive security模型的对称可搜索加密方案.2012年,Chai等[26]采用可验证的SSE(VSSE)方案,以提供除数据隐私之外的可验证的可搜索性,给出了满足安全性的可搜索加密方案.2015年,柳祚鹏[27]首次提出了同义词搜索问题,采用同义词集合,给出了一个可以进行同义词检索的方案,满足non-adaptive安全.2017年,陆海宁[28]提出了一种可以对搜索模式进行隐藏的方案,将关键词进行分组,组内关键词具有相同的搜索陷门,使服务器和敌手无法区分. ...

可隐藏搜索模式的对称可搜索加密方案

1

2017

... 2000年Song等[2]首次提出可搜索加密时只是要求检索时不会泄露明文信息,但是文章给出的定义不能抵抗攻击者的简单攻击.2003 年, Goh 等[24]正式定义了一个安全索引并为针对自适应选择关键字攻击(IND-CKA,semantic se-curity against adaptive chose keyword attack)的称为语义安全性的索引制定了安全模型.但是由于方案中使用了布隆过滤器,使查询结果并不准确.2004年,Chang等[25]描述了可搜索加密技术的基于模拟的安全性定义,考虑了攻击者可以多次试探服务器的情况,限制了服务器无法获得除查询结果之外的任何信息.2006年,Curtmola等[4]提出了“适应性安全性”(adaptive security)和“非适应性安全性”(non-adaptive security)2 个新的安全模型,之后的大部分关于安全性的研究大多基于此展开,并提出了目前唯一一个符合adaptive security模型的对称可搜索加密方案.2012年,Chai等[26]采用可验证的SSE(VSSE)方案,以提供除数据隐私之外的可验证的可搜索性,给出了满足安全性的可搜索加密方案.2015年,柳祚鹏[27]首次提出了同义词搜索问题,采用同义词集合,给出了一个可以进行同义词检索的方案,满足non-adaptive安全.2017年,陆海宁[28]提出了一种可以对搜索模式进行隐藏的方案,将关键词进行分组,组内关键词具有相同的搜索陷门,使服务器和敌手无法区分. ...

Public key encryption with keyword search

4

2004

... Boneh等[29]首次将可搜索加密技术应用到非对称密码学中,提出PEKS(public key encryption with keyword search)概念,算法描述如下. ...

... 定义 3 (双线性对)[29]对于双线性映射e:G1×G1→G2,需要满足以下条件. ...

... 2004年,Boneh等[29]最早提出PEKS概念,并基于 BF-IBE 构造了第一个 PEKS 方案BDOP-PEKS,安全性可归结为BDH数学假设.2005年,Abdalla等[32]提供了一个匿名IBE方案到安全的PEKS方案的变换,给出了一个统计一致的方案. ...

... 文献[41]首次提出Boneh等[29]的PEKS方案存在严重的安全漏洞,这是因为关键字的选择范围比密码小得多,用户通常使用知名关键字搜索文档,这个事实足以引起离线的关键字猜测攻击.通过进一步的研究,Jeong 等[42]展示了一个关于构建安全PEKS方案以防止关键字猜测攻击公开问题的负面结果.结果表明,一致性意味着PEKS中的关键字猜测攻击不安全.这意味着,当可能的关键字的数量受到某个多项式的限制时,构建安全且一致的PEKS方案来防范关键字猜测攻击是不可能的. ...

Secure conjunctive keyword search over encrypted data

2

2004

... 定义4 离散Diffie-Hellman问题(DDH)[30]:假设G是一个素数阶p的群,其中,g是G的生成元,随机地从{0,…,p−1}中选择元素 a,b,c,给定元组(g,ga,gb,gc),判断gc是否等于gab. ...

... 关于布尔关键词检索,公钥可搜索加密也进行了研究.2004 年,Golle 等[30]提出了一个连接关键词的方案,该方案在文档数量上是线性的,并且依赖于安全性的决策性 Diffie-Hellman (DDH)假设,并且通信成本与关键字数量级相关.2005年,Park等[33]给出了一种连接关键词的PECK方案,并提出了基于DBDH假设的方案Park-1和基于DBDHI假设的Park-2方案.2007年,Boneh等[31]提出了允许用户进行连接关键词检索、区间检索以及子集检索的可搜索加密方案. ...

Conjunctive,subset,and range queries on encrypted data

2

2007

... 定义 5 双线性 Diffie-Hellman 问题(BDH)[31]:对于群G及其生成元g,给定ga,gb,gc,计算e(g,g)abc. ...

... 关于布尔关键词检索,公钥可搜索加密也进行了研究.2004 年,Golle 等[30]提出了一个连接关键词的方案,该方案在文档数量上是线性的,并且依赖于安全性的决策性 Diffie-Hellman (DDH)假设,并且通信成本与关键字数量级相关.2005年,Park等[33]给出了一种连接关键词的PECK方案,并提出了基于DBDH假设的方案Park-1和基于DBDHI假设的Park-2方案.2007年,Boneh等[31]提出了允许用户进行连接关键词检索、区间检索以及子集检索的可搜索加密方案. ...

Searchable encryption revisited:consistency properties,relation to anonymous ibe,and extensions

1

2005

... 2004年,Boneh等[29]最早提出PEKS概念,并基于 BF-IBE 构造了第一个 PEKS 方案BDOP-PEKS,安全性可归结为BDH数学假设.2005年,Abdalla等[32]提供了一个匿名IBE方案到安全的PEKS方案的变换,给出了一个统计一致的方案. ...

Public key encryption with conjunctive field keyword search in information security applications

1

2004

... 关于布尔关键词检索,公钥可搜索加密也进行了研究.2004 年,Golle 等[30]提出了一个连接关键词的方案,该方案在文档数量上是线性的,并且依赖于安全性的决策性 Diffie-Hellman (DDH)假设,并且通信成本与关键字数量级相关.2005年,Park等[33]给出了一种连接关键词的PECK方案,并提出了基于DBDH假设的方案Park-1和基于DBDHI假设的Park-2方案.2007年,Boneh等[31]提出了允许用户进行连接关键词检索、区间检索以及子集检索的可搜索加密方案. ...

Public key encryption with conjunctive field keyword search

1

2004

... 针对非对称可搜索加密单关键词检索的不足,2005 年,Dong 等[34]给出了一种可以实现连接关键词搜索的公钥加密问题的解决方案.2007年,Yong等[35]构造了一个高效的PECK方案,其安全性在随机预言模型中经过决策线性Diffie-Hellman假设证明.引入了一种称为多用户PECK 方案的新概念,它可以实现高效的计算和通信开销,并有效管理服务器中多个用户的存储.在2013年,Hu等[36]提出了PEKS扩展的定义,称为公钥加密排序多关键字搜索(PERMKS),这意味着接收者可以查询关键字的任何子集和数据中出现的查询关键字的数量来评估数据与搜索查询的相似性排名.在2016年,Miao等[37]设计了一个高效的加密原语,称为可验证的多关键字搜索,通过加密的云数据获取动态数据拥有者方案,以保护数据的机密性和完整性.2017年,张楠等[38]提出了一种多关键词公钥可搜索加密方案,并实现了密文全文检索系统Bluce. ...

Public key encryption with conjunctive keyword search and its extension to a multi-user system

1

2007

... 针对非对称可搜索加密单关键词检索的不足,2005 年,Dong 等[34]给出了一种可以实现连接关键词搜索的公钥加密问题的解决方案.2007年,Yong等[35]构造了一个高效的PECK方案,其安全性在随机预言模型中经过决策线性Diffie-Hellman假设证明.引入了一种称为多用户PECK 方案的新概念,它可以实现高效的计算和通信开销,并有效管理服务器中多个用户的存储.在2013年,Hu等[36]提出了PEKS扩展的定义,称为公钥加密排序多关键字搜索(PERMKS),这意味着接收者可以查询关键字的任何子集和数据中出现的查询关键字的数量来评估数据与搜索查询的相似性排名.在2016年,Miao等[37]设计了一个高效的加密原语,称为可验证的多关键字搜索,通过加密的云数据获取动态数据拥有者方案,以保护数据的机密性和完整性.2017年,张楠等[38]提出了一种多关键词公钥可搜索加密方案,并实现了密文全文检索系统Bluce. ...

Public key encryption with ranked multi-keyword search

1

2013

... 针对非对称可搜索加密单关键词检索的不足,2005 年,Dong 等[34]给出了一种可以实现连接关键词搜索的公钥加密问题的解决方案.2007年,Yong等[35]构造了一个高效的PECK方案,其安全性在随机预言模型中经过决策线性Diffie-Hellman假设证明.引入了一种称为多用户PECK 方案的新概念,它可以实现高效的计算和通信开销,并有效管理服务器中多个用户的存储.在2013年,Hu等[36]提出了PEKS扩展的定义,称为公钥加密排序多关键字搜索(PERMKS),这意味着接收者可以查询关键字的任何子集和数据中出现的查询关键字的数量来评估数据与搜索查询的相似性排名.在2016年,Miao等[37]设计了一个高效的加密原语,称为可验证的多关键字搜索,通过加密的云数据获取动态数据拥有者方案,以保护数据的机密性和完整性.2017年,张楠等[38]提出了一种多关键词公钥可搜索加密方案,并实现了密文全文检索系统Bluce. ...

VMKDO:verifiable multi-keyword search over encrypted cloud data for dynamic data-owner

1

2016

... 针对非对称可搜索加密单关键词检索的不足,2005 年,Dong 等[34]给出了一种可以实现连接关键词搜索的公钥加密问题的解决方案.2007年,Yong等[35]构造了一个高效的PECK方案,其安全性在随机预言模型中经过决策线性Diffie-Hellman假设证明.引入了一种称为多用户PECK 方案的新概念,它可以实现高效的计算和通信开销,并有效管理服务器中多个用户的存储.在2013年,Hu等[36]提出了PEKS扩展的定义,称为公钥加密排序多关键字搜索(PERMKS),这意味着接收者可以查询关键字的任何子集和数据中出现的查询关键字的数量来评估数据与搜索查询的相似性排名.在2016年,Miao等[37]设计了一个高效的加密原语,称为可验证的多关键字搜索,通过加密的云数据获取动态数据拥有者方案,以保护数据的机密性和完整性.2017年,张楠等[38]提出了一种多关键词公钥可搜索加密方案,并实现了密文全文检索系统Bluce. ...

一种高效的支持排序的关键词可搜索加密系统研究

1

2017

... 针对非对称可搜索加密单关键词检索的不足,2005 年,Dong 等[34]给出了一种可以实现连接关键词搜索的公钥加密问题的解决方案.2007年,Yong等[35]构造了一个高效的PECK方案,其安全性在随机预言模型中经过决策线性Diffie-Hellman假设证明.引入了一种称为多用户PECK 方案的新概念,它可以实现高效的计算和通信开销,并有效管理服务器中多个用户的存储.在2013年,Hu等[36]提出了PEKS扩展的定义,称为公钥加密排序多关键字搜索(PERMKS),这意味着接收者可以查询关键字的任何子集和数据中出现的查询关键字的数量来评估数据与搜索查询的相似性排名.在2016年,Miao等[37]设计了一个高效的加密原语,称为可验证的多关键字搜索,通过加密的云数据获取动态数据拥有者方案,以保护数据的机密性和完整性.2017年,张楠等[38]提出了一种多关键词公钥可搜索加密方案,并实现了密文全文检索系统Bluce. ...

一种高效的支持排序的关键词可搜索加密系统研究

1

2017

... 针对非对称可搜索加密单关键词检索的不足,2005 年,Dong 等[34]给出了一种可以实现连接关键词搜索的公钥加密问题的解决方案.2007年,Yong等[35]构造了一个高效的PECK方案,其安全性在随机预言模型中经过决策线性Diffie-Hellman假设证明.引入了一种称为多用户PECK 方案的新概念,它可以实现高效的计算和通信开销,并有效管理服务器中多个用户的存储.在2013年,Hu等[36]提出了PEKS扩展的定义,称为公钥加密排序多关键字搜索(PERMKS),这意味着接收者可以查询关键字的任何子集和数据中出现的查询关键字的数量来评估数据与搜索查询的相似性排名.在2016年,Miao等[37]设计了一个高效的加密原语,称为可验证的多关键字搜索,通过加密的云数据获取动态数据拥有者方案,以保护数据的机密性和完整性.2017年,张楠等[38]提出了一种多关键词公钥可搜索加密方案,并实现了密文全文检索系统Bluce. ...

Embedding edit distance to enable private keyword search

1

2012

... 与对称可搜索加密技术的研究方向类似,公钥可搜索加密技术的模糊搜索也已成为研究的重点.2012 年,Bringer 等[39]利用编辑距离到海明距离的经典嵌入,在查找关键关键字他和保留查询机密性的同时,在容许的编辑距离上提供了一些灵活性.在2013年,Dong等[40]提出了一种新的基于模糊关键字搜索(IPEFKS)的交互式公钥加密原语,它支持在公钥设置中对加密数据进行高效的模糊关键字搜索. ...

Fuzzy keyword search over encrypted data in the public key setting

1

2013

... 与对称可搜索加密技术的研究方向类似,公钥可搜索加密技术的模糊搜索也已成为研究的重点.2012 年,Bringer 等[39]利用编辑距离到海明距离的经典嵌入,在查找关键关键字他和保留查询机密性的同时,在容许的编辑距离上提供了一些灵活性.在2013年,Dong等[40]提出了一种新的基于模糊关键字搜索(IPEFKS)的交互式公钥加密原语,它支持在公钥设置中对加密数据进行高效的模糊关键字搜索. ...

Off-line keyword guessing attacks on recent keyword search schemes over encrypted data

1

2006

... 文献[41]首次提出Boneh等[29]的PEKS方案存在严重的安全漏洞,这是因为关键字的选择范围比密码小得多,用户通常使用知名关键字搜索文档,这个事实足以引起离线的关键字猜测攻击.通过进一步的研究,Jeong 等[42]展示了一个关于构建安全PEKS方案以防止关键字猜测攻击公开问题的负面结果.结果表明,一致性意味着PEKS中的关键字猜测攻击不安全.这意味着,当可能的关键字的数量受到某个多项式的限制时,构建安全且一致的PEKS方案来防范关键字猜测攻击是不可能的. ...

Constructing PEKS schemes secure against keyword guessing attacks is possible?

1

2009

... 文献[41]首次提出Boneh等[29]的PEKS方案存在严重的安全漏洞,这是因为关键字的选择范围比密码小得多,用户通常使用知名关键字搜索文档,这个事实足以引起离线的关键字猜测攻击.通过进一步的研究,Jeong 等[42]展示了一个关于构建安全PEKS方案以防止关键字猜测攻击公开问题的负面结果.结果表明,一致性意味着PEKS中的关键字猜测攻击不安全.这意味着,当可能的关键字的数量受到某个多项式的限制时,构建安全且一致的PEKS方案来防范关键字猜测攻击是不可能的. ...

Public-key encryption with registered keyword search

1

2009

... 2010 年,Tang 等[43]提出了一个新的概念,即使用注册关键字搜索(PERKS)的公钥加密,它需要发件人在发件人为该关键字生成标签之前向接收方注册关键字.证明提出的 PERKS 语义安全定义不受离线关键词猜测攻击的影响.2011年,方黎明[44]给出了一个可以抵抗关键词猜测攻击的公钥可搜索加密的安全模型.2013 年,Xu等[45]使用PEKS的关键字隐私增强变体(称为使用模糊关键字搜索(PEFKS)的公钥加密)来解决关键字猜测攻击问题.在PEFKS中,每个关键字对应一个确切的关键字搜索陷门和一个模糊关键字搜索陷门.2016 年,Chen 等[46]提出了一个名为双服务器 PEKS(DS-PEKS)的新 PEKS 框架,又提供了一个基于决策 Diffie-Hellman 的LH-SPHF一般框架的高效实例,并表明它可以实现对KGA内部的强大安全性. ...

带关键字搜索公钥加密的研究

1

2012

... 2010 年,Tang 等[43]提出了一个新的概念,即使用注册关键字搜索(PERKS)的公钥加密,它需要发件人在发件人为该关键字生成标签之前向接收方注册关键字.证明提出的 PERKS 语义安全定义不受离线关键词猜测攻击的影响.2011年,方黎明[44]给出了一个可以抵抗关键词猜测攻击的公钥可搜索加密的安全模型.2013 年,Xu等[45]使用PEKS的关键字隐私增强变体(称为使用模糊关键字搜索(PEFKS)的公钥加密)来解决关键字猜测攻击问题.在PEFKS中,每个关键字对应一个确切的关键字搜索陷门和一个模糊关键字搜索陷门.2016 年,Chen 等[46]提出了一个名为双服务器 PEKS(DS-PEKS)的新 PEKS 框架,又提供了一个基于决策 Diffie-Hellman 的LH-SPHF一般框架的高效实例,并表明它可以实现对KGA内部的强大安全性. ...

带关键字搜索公钥加密的研究

1

2012

... 2010 年,Tang 等[43]提出了一个新的概念,即使用注册关键字搜索(PERKS)的公钥加密,它需要发件人在发件人为该关键字生成标签之前向接收方注册关键字.证明提出的 PERKS 语义安全定义不受离线关键词猜测攻击的影响.2011年,方黎明[44]给出了一个可以抵抗关键词猜测攻击的公钥可搜索加密的安全模型.2013 年,Xu等[45]使用PEKS的关键字隐私增强变体(称为使用模糊关键字搜索(PEFKS)的公钥加密)来解决关键字猜测攻击问题.在PEFKS中,每个关键字对应一个确切的关键字搜索陷门和一个模糊关键字搜索陷门.2016 年,Chen 等[46]提出了一个名为双服务器 PEKS(DS-PEKS)的新 PEKS 框架,又提供了一个基于决策 Diffie-Hellman 的LH-SPHF一般框架的高效实例,并表明它可以实现对KGA内部的强大安全性. ...

Public-key encryption with fuzzy keyword search:a provably secure scheme under keyword guessing attack

1

2013

... 2010 年,Tang 等[43]提出了一个新的概念,即使用注册关键字搜索(PERKS)的公钥加密,它需要发件人在发件人为该关键字生成标签之前向接收方注册关键字.证明提出的 PERKS 语义安全定义不受离线关键词猜测攻击的影响.2011年,方黎明[44]给出了一个可以抵抗关键词猜测攻击的公钥可搜索加密的安全模型.2013 年,Xu等[45]使用PEKS的关键字隐私增强变体(称为使用模糊关键字搜索(PEFKS)的公钥加密)来解决关键字猜测攻击问题.在PEFKS中,每个关键字对应一个确切的关键字搜索陷门和一个模糊关键字搜索陷门.2016 年,Chen 等[46]提出了一个名为双服务器 PEKS(DS-PEKS)的新 PEKS 框架,又提供了一个基于决策 Diffie-Hellman 的LH-SPHF一般框架的高效实例,并表明它可以实现对KGA内部的强大安全性. ...

dual-server public-key encryption with keyword search for secure cloud storage

1

2017

... 2010 年,Tang 等[43]提出了一个新的概念,即使用注册关键字搜索(PERKS)的公钥加密,它需要发件人在发件人为该关键字生成标签之前向接收方注册关键字.证明提出的 PERKS 语义安全定义不受离线关键词猜测攻击的影响.2011年,方黎明[44]给出了一个可以抵抗关键词猜测攻击的公钥可搜索加密的安全模型.2013 年,Xu等[45]使用PEKS的关键字隐私增强变体(称为使用模糊关键字搜索(PEFKS)的公钥加密)来解决关键字猜测攻击问题.在PEFKS中,每个关键字对应一个确切的关键字搜索陷门和一个模糊关键字搜索陷门.2016 年,Chen 等[46]提出了一个名为双服务器 PEKS(DS-PEKS)的新 PEKS 框架,又提供了一个基于决策 Diffie-Hellman 的LH-SPHF一般框架的高效实例,并表明它可以实现对KGA内部的强大安全性. ...